Análisis realizado con la asesoría y acompañamiento de GARTNER

ANALISIS

La seguridad continúa estando en el ojo del huracán cuando se trata de usar servicios de nube pública, ya que es una de las principales razones por las organizaciones “evitan” hacer esta transición, sin embargo, a medida que pasa el tiempo las empresas se empiezan a poner de acuerdo en que la adopción de nube pública puede ser los suficientemente segura para aumentar el número de casos de uso y el beneficio estratégico en el desarrollo de nuevos mercados.

Los proveedores de servicios Cloud (CSP’s) que ya tienen un nivel de madurez avanzado, rara vez sufren fallas de seguridad que afecten directamente a sus clientes; por otra parte, los clientes de esos servicios Cloud no saben aún como usarlos de forma segura.

Las múltiples herramientas de seguridad contenidas en el reporte publicado por Gartner “Hype Cycle for Cloud Security, 2019” sugieren que las organizaciones que utilizan servicios Cloud no encuentran controles de seguridad por parte de los CSP que puedan ser adaptados en su entorno organizacional. Los profesionales de seguridad quienes ahora pueden reorientar su rol como “Business Enablement”, encontrarán que sus experiencias técnicas, conceptuales y prácticas los hacen ideales para ayudar a sus organizaciones a hacer un uso controlado, conforme a las regulaciones y económico de los servicios Cloud como modelo estratégico de negocio. En este reporte se presenta un resumen de los más nuevos e importantes mecanismos que habilitarán esa misión.

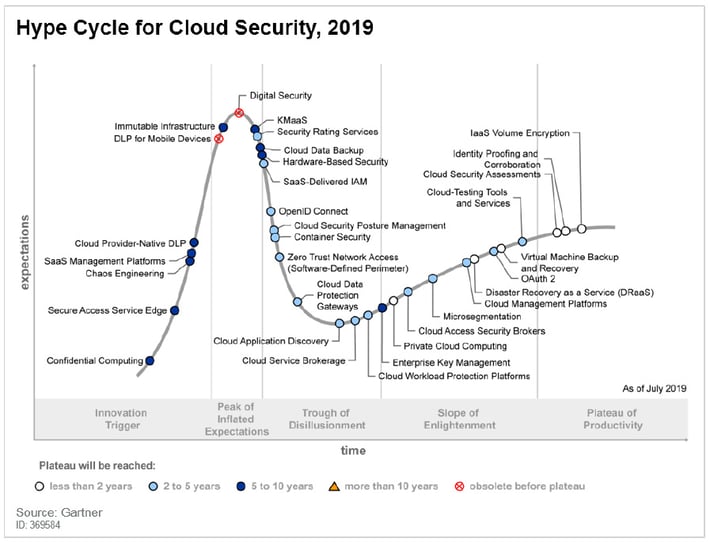

EL CICLO

El Cloud computing es altamente distribuido y dinámico, con workloads, almacenamiento, aplicaciones y cuentas de usuario girando y colapsando dentro de entornos de nube privada y servicios de nube pública multi-tenant (IaaS/PaaS/SaaS). La investigación realizada por Gartner acerca de la seguridad Cloud se enfoca en tres temas principales: Riesgo Multi-tenant, Seguridad de Virtualización y control del Software as a Service. Las organizaciones que no han desarrollado nuevas competencias ni han implementado nuevas tecnologías de seguridad están luchando con la visibilidad y capacidad de detección de anomalías, haciendo casi imposible determinar qué tareas informáticas y almacenamiento se están llevando a cabo, utilizando qué datos y bajo qué dirección.

Las organizaciones que no están suficientemente preparadas se están empezando a dar cuenta que aplicar y reforzar nuevas políticas de seguridad se vuelve impráctico e inefectivo. Por el contrario, las organizaciones que toman una posición y estrategia proactiva en los pasos para gestionar el uso de sus entornos Cloud ya están aplicando nuevas herramientas que funcionan como un “single panes of glass” o una única consola para aumentar sus capacidades de respuesta y control. Estas herramientas proporcionan de manera central y eficiente excelentes niveles de visibilidad de la actividad y aplicación de políticas proporcionando los informes necesarios para demostrar que se tiene un gobierno completo sobre los entornos Cloud. Los mecanismos de control mediante automatización son cada vez más importantes para abordar las preocupaciones sobre el cumplimiento regulatorio.

El cifrado de información es un mecanismo común en el uso de servicios Cloud, y las tecnologías de “customer-controlled key” están creciendo significativamente. Sin embargo, el cifrado no puede ser un sustituto de la confianza y debería ser visto más bien como un complemento a los controles de gestión de acceso. Los enfoques de seguridad y host definidos por software se están convirtiendo en la norma en nubes privadas virtualizadas e infraestructuras como servicio (IaaS). Los productos de gestión de seguridad Cloud ofrecen altos niveles de automatización, los cuales se ofertan cada vez más a través de un enfoque basado en Cloud. Las herramientas específicas para seguridad Cloud (ej, CSPM’s y CASB’s) y los servicios relevantes para Cloud de seguridad (ej, IAM entregado como SaaS) están proporcionando nuevos enfoques de control para entornos Cloud (Especialmente multi- Cloud) que de otro modo no llevarían a cabo un análisis centralizado de la configuración de seguridad, el comportamiento de los usuarios o el monitoreo de las amenazas. Las estrategias de seguridad Cloud más exitosas generalmente ponen menos énfasis en el control de acceso basado en red y se enfocan más en el control de acceso basado en identidades y roles.

La escala y la dinámica del cloud computing complica la visibilidad y el control sobre todos los workloads, el almacenamiento y los procesos realizados en los entornos de Nubes híbridas y públicas. En consecuencia, la mayor cantidad de fallas de seguridad son culpa de los clientes que no cumplen su parte en el modelo de responsabilidad compartida que se presentan en todos los servicios Cloud.

A continuación, se muestran los mecanismos, controles y técnicas de seguridad evaluados en el reporte realizado por Gartner, en donde se evidencian los ciclos de adopción en tiempo vs expectativa del mercado.

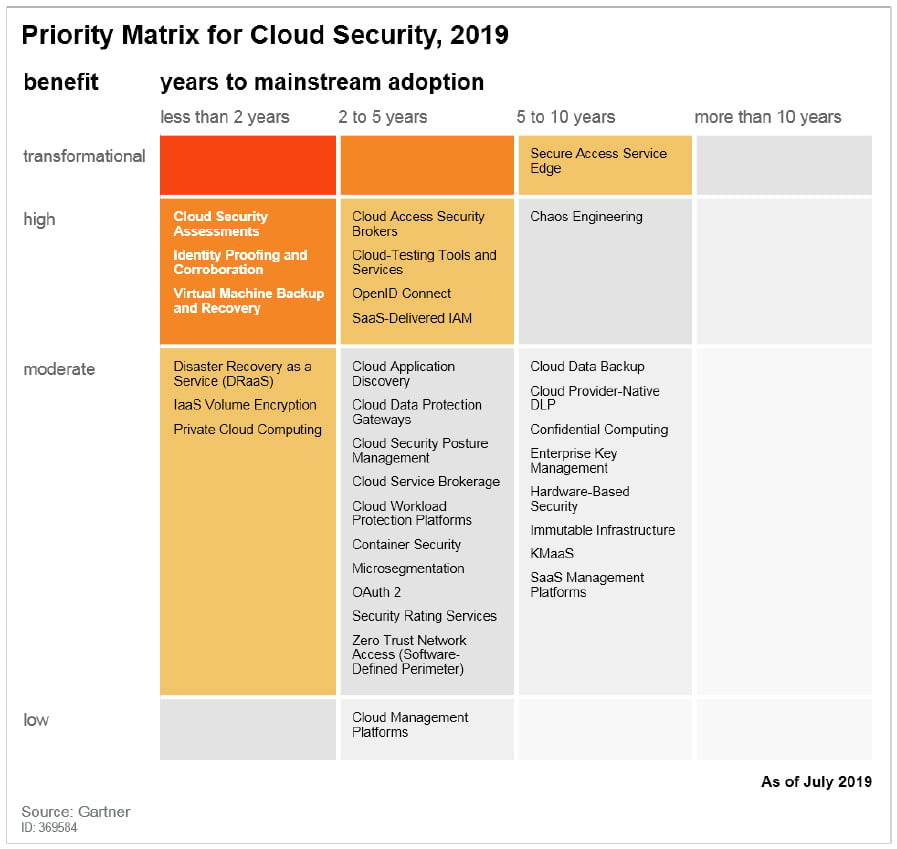

LA MATRIZ DE PRIORIDADES

Como es típico de los mecanismos de seguridad, ninguno de los productos o prácticas mostradas en el reporte de Gartner es considerada de importancia transformadora inmediata. La seguridad debería ser considerada un habilitador importante de los objetivos de la organización para el uso estratégico del Cloud computing. Mientras todos estemos de acuerdo en que la seguridad es importante, no habrá un consenso de que todos debemos optar por una única forma de adoptarla y en consecuencia la mayoría de las ofertas de productos dirigidas a este mercado continuarán evolucionando en alcance y funcionalidad.

Aproximadamente 30 tecnologías se presentan en el reporte de Gartner. Dentro de este selecto grupo los mecanismos asociados con el control sobre la identidad y las herramientas que pueden mejorar de manera confiable.

La seguridad de las aplicaciones Cloud son actualmente de gran interés para los líderes de seguridad y gestión de riesgos. Se esperan los niveles más altos de beneficio en los próximos dos a cinco años a medida que los security brokers, las plataformas de protección de workloads, la gestión de la postura de seguridad y otros mercados de plataformas Cloud maduran y se expanden.

Gartner en su reporte, nos anticipa una espera de 5 a 10 años antes de que se usen de forma regular técnicas como la ingeniería del caos, infraestructura inmutable y tecnologías como la administración de claves como servicio (KMaaS), el acceso de red Zero Trust, que pueden ser muy útiles para las organizaciones en teoría.

Por este motivo es preciso mostrar la matriz de prioridades que utiliza Gartner en su reporte para medir las prioridades de los diferentes mecanismos de seguridad Cloud y su ruta de adopción.